Ningún sistema operativo está exento de vulnerabilidades. Pero en el caso de Windows, Microsoft está poniendo todo su esfuerzo en corregir cualquier problema que surja de la forma más rápida.

Ayer, la compañía de Redmond liberó acumulativas para las versiones soportadas de Windows 10 y corrigió 62 vulnerabilidades, 17 de ellas calificadas como ‘Críticas’.

La vulnerabilidad en ALPC ya está corregida

Esta vulnerabilidad se consideró la más importante, conocida como CVE-2018-8440, permitía obtener privilegios elevados del sistema a un usuario local a través de un error en ALPC (interfaz de llamada de procedimiento local avanzado).

Y el US-CERT señaló además, que el exploit funcionaba en los sistemas de 64 bits de Windows 10 y en Windows Server 2016.

I've confirmed that this works well in a fully-patched 64-bit Windows 10 system.

LPE right to SYSTEM! https://t.co/My1IevbWbz— Will Dormann (@wdormann) August 27, 2018

Varias vulnerabilidades importantes y críticas también se han corregido

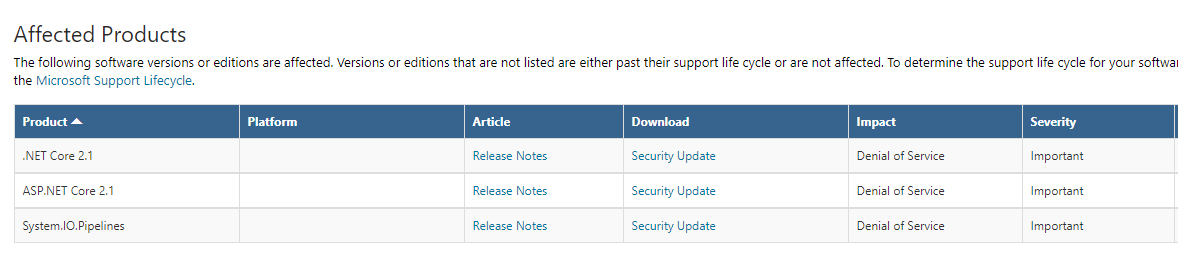

La vulnerabilidad CVE-2018-8409 fue calificada como importante, conocida como ‘Denegación de servicio de System.IO.Pipelines’.

Afectaba a .NET Core 2.1, ASP.NET Core 2.1 y a System.IO.Pipelines.

Un atacante podía explotar con éxito esta vulnerabilidad que causaba una denegación de servicio contra una aplicación que estaba aprovechando System.IO.Pipelines. La vulnerabilidad se podía explotar de forma remota, sin autenticación, y el atacante podía aprovechar esta vulnerabilidad al proporcionar solicitudes especialmente diseñadas a la aplicación.

La siguiente vulnerabilidad, CVE-2018-8457, fue calificada como ‘Crítica’, se trataba de una vulnerabilidad de daños en la memoria del motor de secuencias de comandos.

Existía una vulnerabilidad de ejecución remota de código en la forma en la que el motor de scripts manejaba los objetos en la memoria en los navegadores de Microsoft. La vulnerabilidad podía dañar la memoria de tal manera que un atacante podría ejecutar código arbitrario.

Un atacante que explotara con éxito la vulnerabilidad podía obtener los mismos derechos de usuario que el usuario actual. Si el usuario actual iniciaba sesión con derechos de administrador, un atacante que explotara con éxito la vulnerabilidad podría tomar el control de un sistema afectado. El atacante podía instalar programas; ver, cambiar o eliminar datos; o crear cuentas nuevas con derechos de usuario completos.

Afectaba a Internet Explorer 10, Internet Explorer 11 y Microsoft Edge.

Por último, pero no menos importante, se ha corregido la vulnerabilidad CVE-2018-8475, que permitía la ejecución remota de código cuando Windows no manejaba adecuadamente los archivos de imagen especialmente diseñados. Un atacante que explotara con éxito la vulnerabilidad podría ejecutar código arbitrario.

Para explotar la vulnerabilidad, un atacante tendría que convencer a un usuario para que se descargase un archivo de imagen.

Afectaba a Windows 7, Windows 8.1, Windows 10 y Windows Server.