Flash es un producto que está abocado a su desaparición. Tanto es así, que no son pocas las firmas que ya directamente no soportan su uso en sus sistemas operativos, como Google o Apple. En el caso de Windows, Adobe sigue lanzando nuevas versiones para aquellos que hacen uso de Flash Player.

Así, la nueva versión de Flash Player, la 30.0.0.113 viene a corregir varias vulnerabilidades presentes en, al menos, la versión anterior de este famoso plugin. Pero en especial destaca la CVE-2018-5002, que es explotada a través de Microsoft Excel.

Así funciona este agujero de seguridad

Los investigadores de las firmas de seguridad Iceberg y Qihoo 360, han hallado este fallo en el programa de Adobe que, a diferencia de otros pasados que han sido explotados haciendo uso de documentos de Office y pueden ser detectados por las soluciones de seguridad, actúa de forma remota.

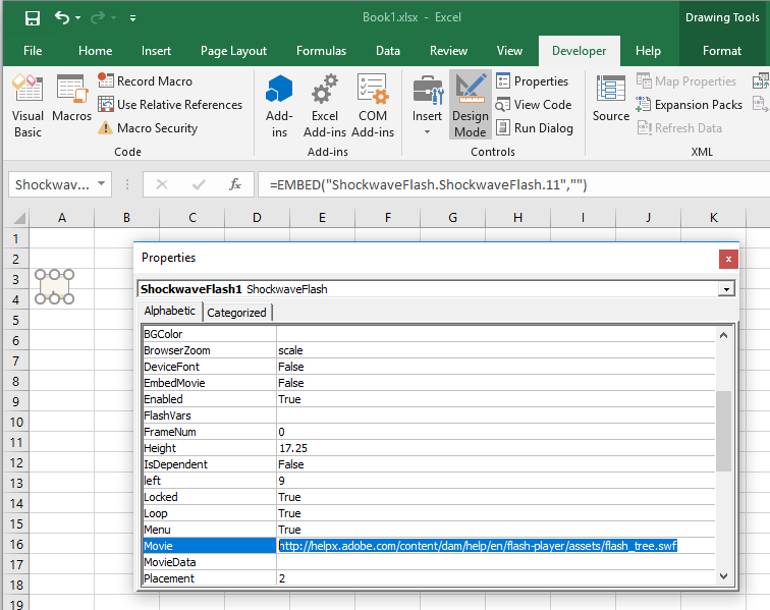

El ataque consiste en abrir un documento de Excel, el cual incluye una solicitud a un contenido remoto ShockWave Flash, que es alojado en un dominio del atacante, y por tanto, no es contenido en el propio documento.

Tal archivo SWF, contenedor de Flash, es el que se encarga de solicitar, a su vez, tanto datos como claves de descifrado, que son usados por el atacante para abrir y hacer funcionar el exploit basado en Flash.

Así, dicho atacante consigue hacer funcionar el fallo de seguridad, permitiendo descargar código malicioso desde el servidor del atacante, para posteriormente ejecutarlo en la máquina afectada. Concretamente, los investigadores hablan de un troyano, que abre una puerta trasera en dicho equipo.

Iceberg destaca la dificultad de detección

Es una de las firmas las que pone el enfoque en la dificultad en su detección, puesto que combina tanto una incursión remota como claves criptográficas. Es decir, que todos los datos transmitidos entre el servidor del atacante y el PC infectado están protegidos por una clave AES cifrada simétrica, mientras que dicha clave está, a su vez, protegida por un cifrado RSA asimétrico.

«Para descifrar los datos, el cliente primero descifra la clave AES haciendo uso de una privada y aleatoriamente generada, para así descifrar los datos usando la clave AES. La capa extra de criptografía es crucial en este ataque. Usándola, se debe o recuperar esa clave aleatoriamente generada, o crackear el cifrado RSA para poder analizar los ataques. Si se implementa correctamente, hacen que todo mecanismo forense de análisis y protección basada en antivirus resulte inefectiva. Además, los datos descifrados solo residen en la memoria.»

El uso de Office, otra de las claves

Los expertos remarcan a su vez el uso de la suite de ofimática de Microsoft para la explotación de la vulnerabilidad, una de tantas, de Flash. Esto es así, puesto que ya son muchos los productos conocidos que no permiten el uso de Flash, como Google Chrome, haciendo de Office el anfitrión idóneo para este cometido.

Este tipo de ataques, para más inri, no es la primera vez que se producen. Ya en febrero se mitigó otra vulnerabilidad que también se aprovechaba de Office como vía para conseguir la infección. Adobe, por su parte, recomienda encarecidamente actualizar Flash Player a su versión 30.

¿Crees que Office debería seguir permitiendo la descarga y ejecución de contenido Flash? ¿Has usado programas Flash? ¿crees que todos los fabricantes deberían prohibir el uso de Flash en su software? Déjanos tu opinión en los comentarios.