Si bien es cierto que Microsoft se ha encargado de que Windows se actualice periódicamente, añadiendo todo tipo de funciones nuevas, así como también correcciones de errores y problemas para ser un sistema operativo maduro, no se puede negar que tiene vulnerabilidades que pueden ser importantes.

Muchos de estos fallos o vulnerabilidades de Windows no han sido solucionados, por lo que los cibercriminales con conocimientos suficientes pueden aprovecharlos al máximo para infectar a los usuarios. Un buen ejemplo de ello es el fallo de diseño de SmartScreen y Windows Smart App Control, el cual ha sido explotado por los atacantes desde hace aproximadamente el 2018. A continuación, te contaremos más detalles al respecto.

Un error en Windows Smart App Control y SmartScreen lleva años sin parchearse

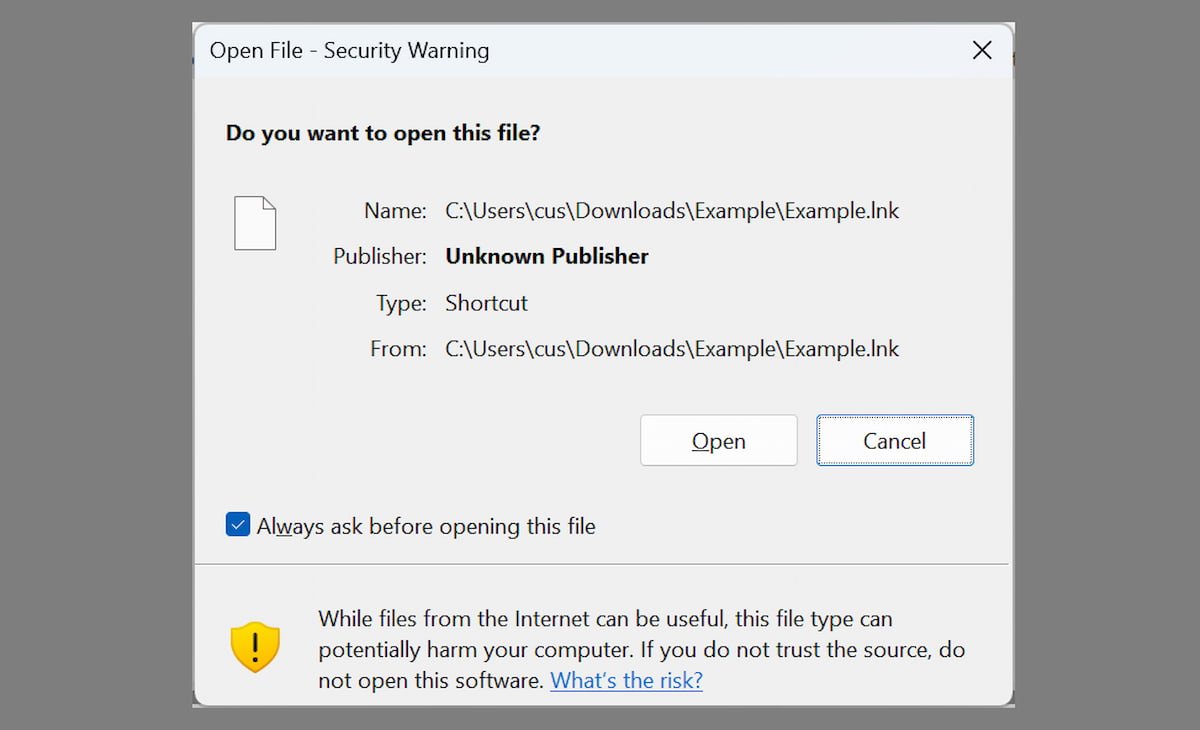

En caso de que no lo sepas, Smart App Control es una funcionalidad de seguridad del sistema operativo de Microsoft y que intenta identificar y bloquear archivos no confiables o potencialmente peligrosos. Para ello, emplea distintos recursos como la reputación de programas especializados y predicciones de seguridad.

Pero no es todo, ya que, desde Windows 8, Microsoft introdujo una nueva funcionalidad llamada SmartScreen, la cual estaba pensada para proteger el equipo y al usuario de contenido que podría ser peligroso y malicioso. Ambas características están integradas perfectamente, de manera que cuando una no está habilitada, o no es suficiente, la otra entra en juego.

Sin embargo, existe un error en el diseño de estas funciones que ha permitido a los cibercriminales ejecutar programas sin necesidad de que se muestren advertencias de seguridad y que ha sido utilizado desde 2018, al menos.

Esto ha sido confirmado por Elastic Security Labs, pues confirman que un error en la gestión de archivos LNK es capaz de ayudar a los atacantes a evadir los controles de seguridad que ofrece Windows, sin necesidad de que se ejecuten estas alertas de seguridad.

Para ello, los atacantes utilizan ‘LNK Stomping’ que no es más que la elaboración de archivos LNK que tienen rutas de destino que no son estándares. Entonces, cuando una persona ejecuta un archivo ejecutable de este tipo, se modifica automáticamente el archivo LNK para usar un formato adecuado y engañar al sistema de seguridad. Pero no es todo, ya que también se borra la etiqueta MotW de los archivos que han sido descargados, por lo que no se pueden realizar comprobaciones.

El medio BleepingComputer ha compartido una explicación más completa de cómo se lleva a cabo esta explotación de la vulnerabilidad de estas funcionalidades. Pero no es todo, ya que Elastic Security Labs piensa que este fallo ha sido explotado durante muchos años. Y para llegar a esta conclusión, han tenido que hallar muestras en la web de VirusTotal que están diseñadas para explotarla y la más antigua data de 2018.

Elastic Security Labs está jugando un papel importante en todo esto, pues ha compartido detalladamente toda la explicación relacionada con la vulnerabilidad para que los agentes de protección se encarguen de corregirlo de una vez por todas. También debemos señalar que esta entidad ha comentado sobre otros errores que pueden ser aprovechados por los cibercriminales para evadir estas medidas de seguridad.

- Pueden añadir código malicioso a los programas sin afectar la reputación.

- Pueden hallar y utilizar apps con buena reputación para evitar esta seguridad.

- Pueden implementar código controlado que se ejecuta en ciertas condiciones.

Seis años sin parchear. Pues o una de dos, o no es tan importante o les da igual.