Los ataques de pishing suelen estar destinados a los usuarios finales. Nosotros somos más despreocupados o menos precavidos en cuanto a seguridad se refiere. Esto, no hace infalibles a los administradores de sistemas y, el último ataque de pishing iba dirigido a administradores de sistema y usuarios de Office 365.

Replicando los mensajes de error de Office 365

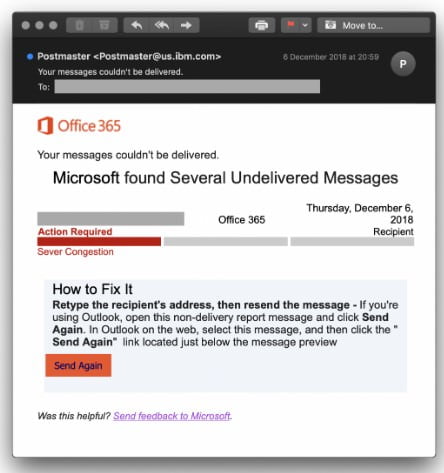

La técnica es la habitual de este tipo de ataques, replicar un mensaje de error de envío de mensajes para justificar que iniciemos sesión en la web. De esta manera dejamos nuestros datos en la citada web y esta nos mostrará un mensaje de error.

Copiando un mensaje de envío que pueda parecer normal, el atacante encuentra la seguridad que supone Microsoft para disuadir las dudas sobre el correo. Una vez accedemos al enlace proporcionado por le atacante nos solicitará introducir nuestro correo y contraseña. En algunos casos, y para simular la veracidad de la web incluso aparecerá nuestro correo de Office 365 y solo debemos introducir la contraseña.

Nuevamente, el uso del logotipado de Office 365 y la estructura del mensaje nos tranquiliza respecto a la autenticidad del mensaje. Es ese momento en el que el atacante aprovecha nuestro descuido.

Esto está basado en XMLHttpRequest que permite al navegador hacer una query a otra página sin necesidad de actualizar la página actual. En base a los resultados de sendx.php, veremos un mensaje de advertencia o una redirección a la página oficial de Outlook. El código PHP estaría tratando de validar las credenciales en el servicio de Microsoft. Así, no solo le damos nuestras claves al atacante sino que las verificamos en Outlook para garantizar que son validas.

Office 365 tiene doble factor de identidad. Aunque te roben la contraseña por pishing, tienen que tener acceso a tu móvil.