Microsoft sigue trabajando junto a CrowdStrike para restablecer a la normalidad el servicio de los clientes afectados. A los scripts publicados, se suma una herramienta de recuperación creada por Microsoft que permite arrancar desde un pendrive USB y ejecutar, automáticamente, los pasos para devolver Windows a la normalidad.

Recordemos que el pasado viernes, una actualización defectuosa de CrowdStrike provocó que millones de equipos arrancasen encontrándose con una pantallazo azul de la muerte. Concretamente, la cifra asciende a los 8,5 millones de dispositivos Windows afectados.

Para ello, necesitaremos un equipo funcional con Windows de 64-bit con privilegios administrativos para ejecutar la herramienta de recuperación y preparar el pendrive USB. Por supuesto, necesitaremos este dispositivo USB que enchufaremos a los equipos afectados y las claves de recuperación de BitLocker, si fuese el caso.

Cómo utilizar la herramienta de recuperación de Microsoft para solucionar el fallo de CrowdStrike

Prerrequisitos

- Un cliente con Windows de 64-bit con, al menos, 8 GB de espacio libre para que la herramienta pueda crear la unidad USB.

- Privilegios de administrador en el equipo que vamos a utilizar para crear la unidad USB.

- Un dispositivo USB con un 1GB de espacio libre, cuyo contenido será eliminado.

- Clave de recuperación de BitLocker en el dispositivo impactado, sobre el que se utilizará la unidad USB.

Crear el dispositivo USB con la herramienta de recuperación

- Descarga la herramienta de recuperación de Microsoft para solucionar el fallo de CrowdStrike desde el Microsoft Download Center.

- Extra el contenido del archivo ZIP descargado.

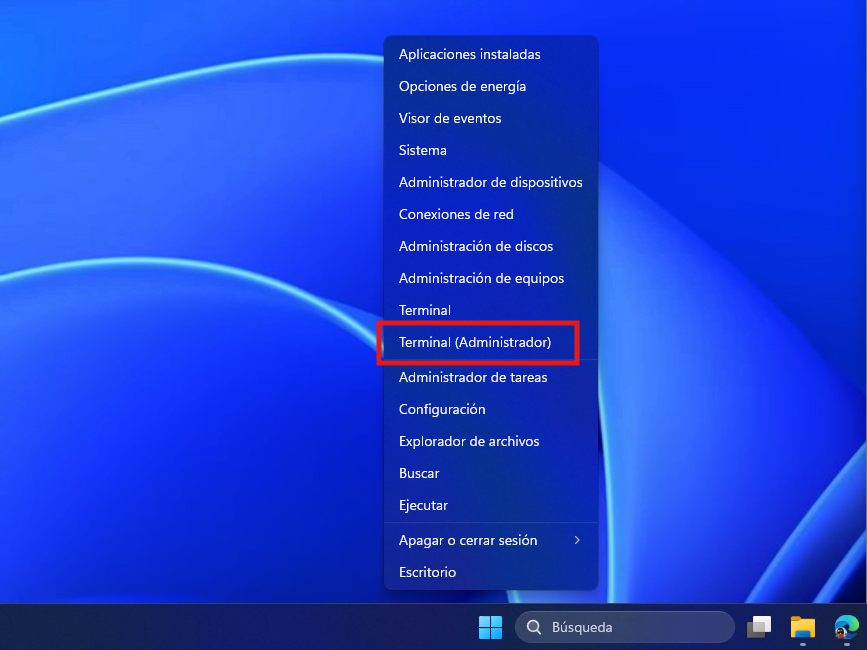

- Pulsa con el botón derecho sobre el botón del Menú Inicio y haz clic en «Terminal (Administrador)».

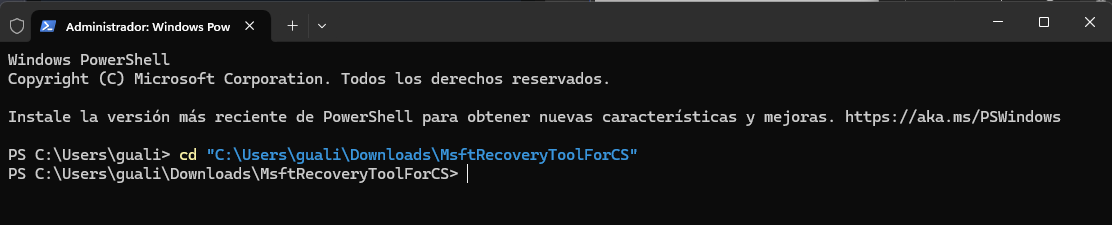

- Introduce el siguiente comando para ir a la ruta donde está almacenado el script:

cd "<ruta del script>"

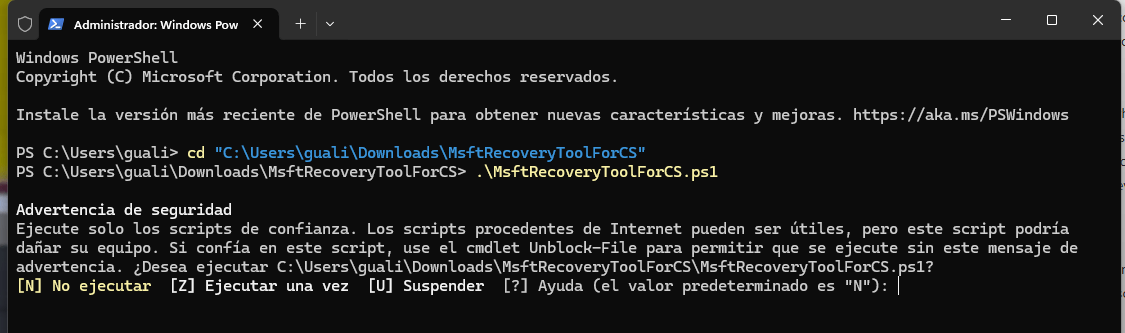

- Ahora, escribe el comando:

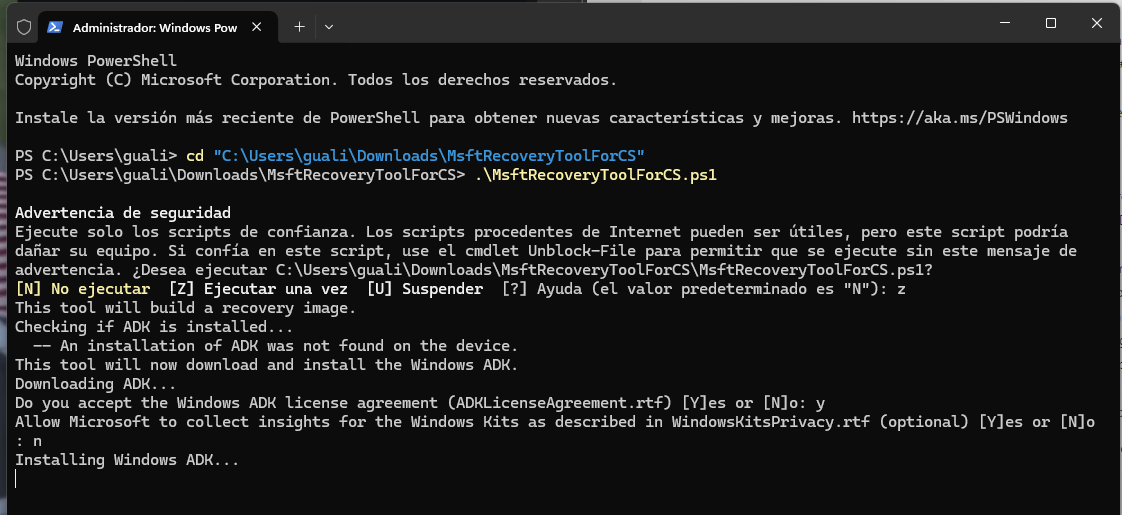

.\MsftRecoveryToolForCS.ps1

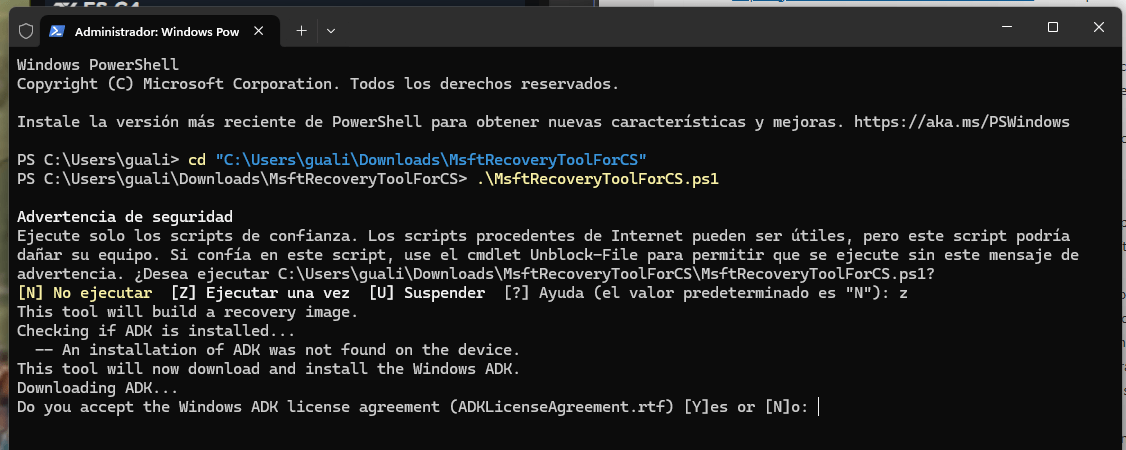

- Si aparece una advertencia de seguridad, escribe la letra Z y pulsa Intro.

- Aceptamos el acuerdo de licencia pulsando la tecla Y e Intro.

- En cuanto a la pregunta sobre la recolección de telemetría, podemos pulsar Y o N en función de nuestra elección. Después, comenzará la instalación del Windows ADK.

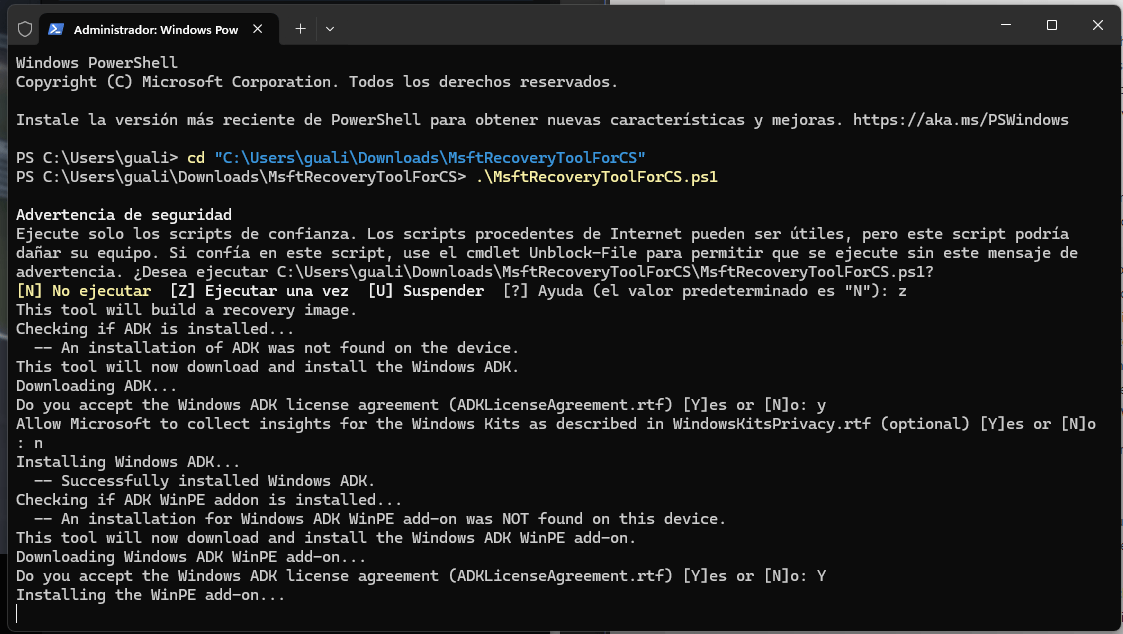

- Después, nos preguntará si queremos instalar el complemento de WinPE para Windows ADK. Escribimos Y para continuar.

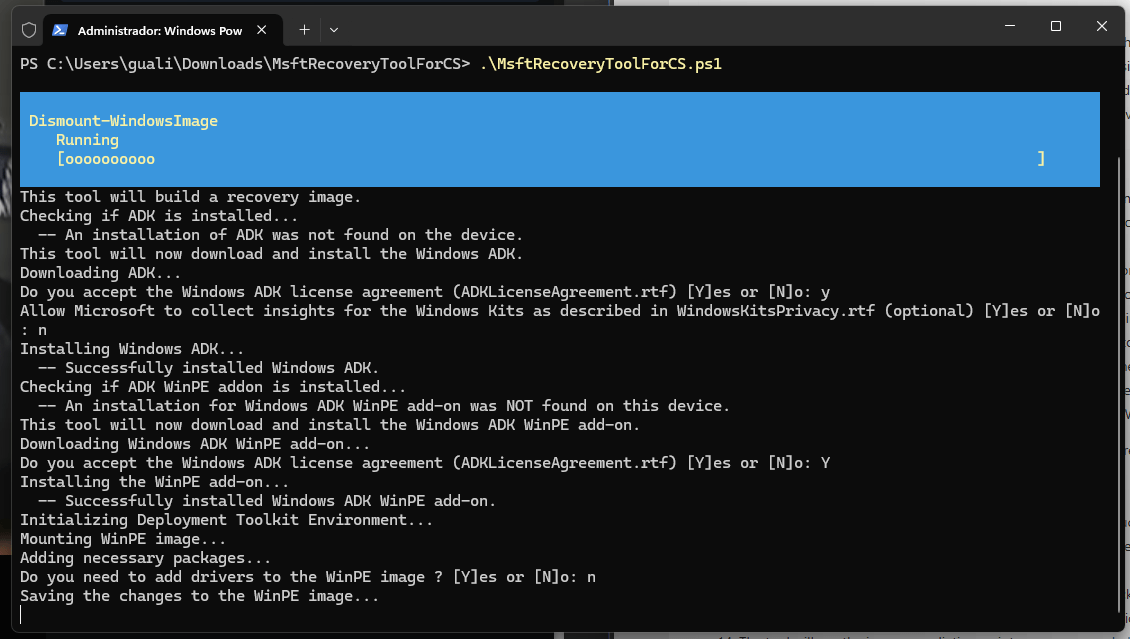

- Cuando nos pregunte si necesitamos añadir drivers a la imagen de WinPE, escribimos N para no añadir drivers (como norma general, en dispositivos especiales o con pantalla táctil puede ser necesario).

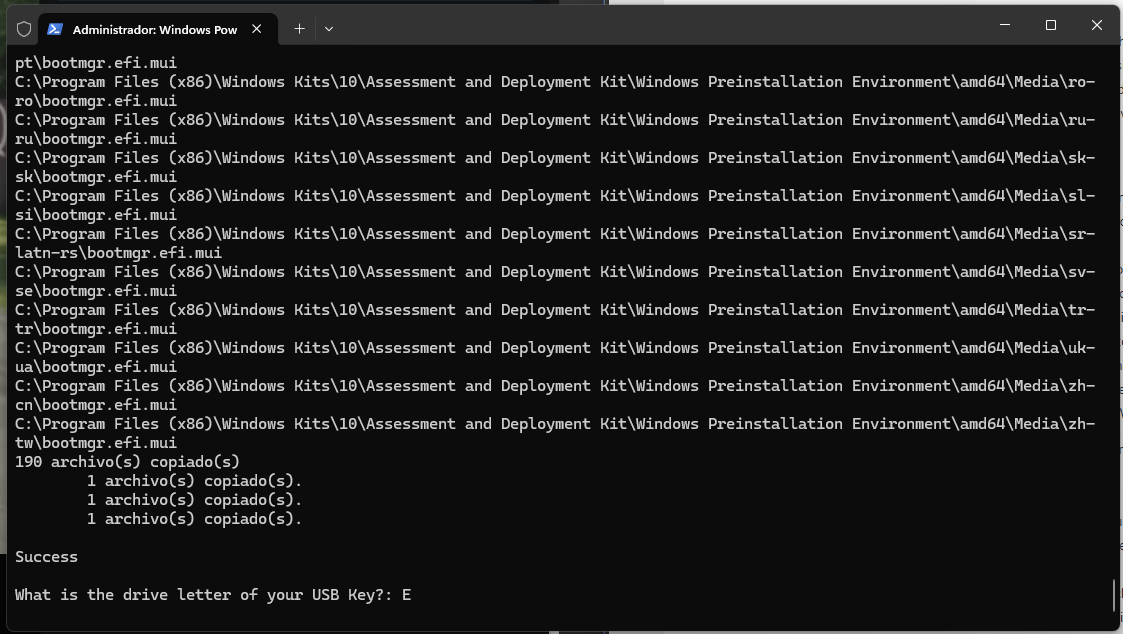

- En el siguiente paso, tenemos que indicar la letra de la unidad USB que vamos a utilizar para montar la herramienta de recuperación de Microsoft para solucionar el fallo de CrowdStrike.

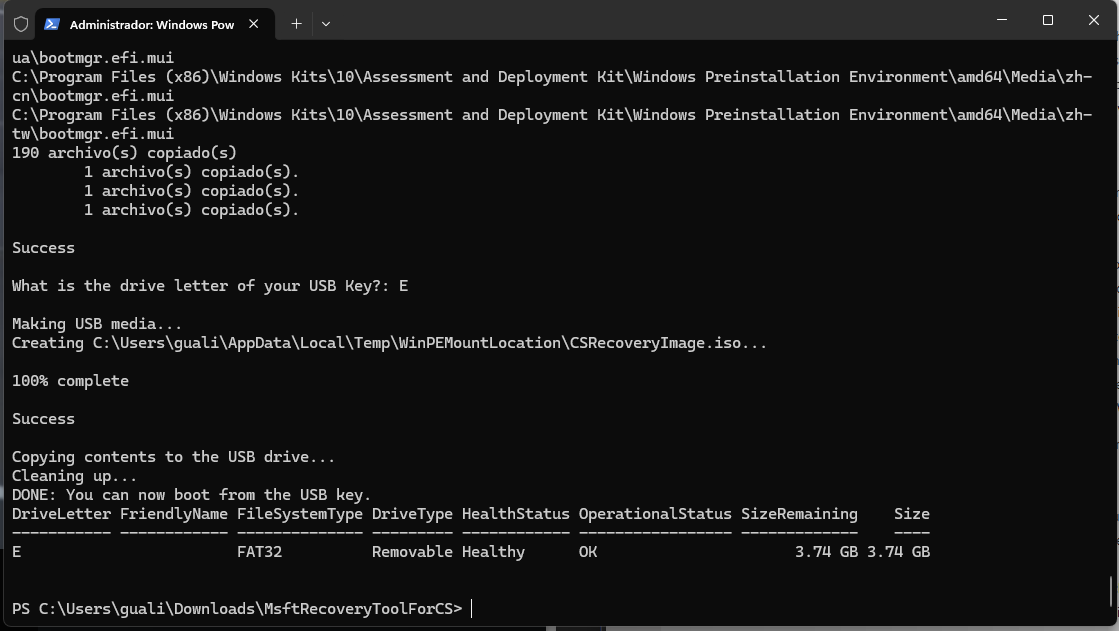

- Después, el script comenzará a copiar el contenido al pendrive USB. Cuando finalice, veremos el texto «DONE: You can now boot from the USB key.»

Utilizar el pendrive USB con la herramienta de recuperación de Microsoft en el equipo afectado para solucionar el fallo de CrowdStrike

- Introduce el pendrive USB en el equipo afectado.

- Reinicia el equipo.

- Durante el reinicio, pulsa F12 o la tecla indicada por el fabricante para cargar el menú de arranque de BIOS.

- En el menú de arranque, elige la opción para arrancar desde el USB.

- La herramienta comenzará a ejecutarse. Si BitLocker está habilitado, la herramienta nos pedirá la clave de recuperación.

¿Qué hace la herramienta de recuperación de Microsoft para solucionar el fallo de CrowdStrike? Simplemente, automatiza la solución proporcionada por CrowdStrike de borrar el archivo problemático en modo seguro.

De esta forma, no hay que iniciar en modo seguro, navegar hasta la ruta en cuestión, proporcionar permisos de administrador local si fuese necesario, y eliminar los archivos “C-00000291*.sys». Simplemente, introducimos el pendrive, escribimos la clave de BitLocker si fuese necesario y listo.

Si Microsoft fuese serio eliminaría hoy mismo Crowdstrike de sus sistemas.

Siguiendo esa lógica entonces tendrían que eliminarse ellos mismos y el resto de sistemas. Aquí el aprendizaje es que hay que tener más cuidado con la centralización, el control qué le damos a un tercero sobre nuestros sistemas y el control de calidad.

No es ésa la lógica, la lógica es impedir que algo tan aparentemente básico como una actualización externa tenga semejantes repercusiones.

Y más enfasis en el control de calidad porque poco debieron revisar pa que ocurriera esto.

No es tan fácil eliminar algo que no está en tus sistemas. Es como bloquear a una empresa porque si. No puedes echar a nadie

Pues no será por falta de alternativas:

https://blog.invgate.com/es/crowdstrike