Desde hace un tiempo, Microsoft se ha tomado la seguridad muy en serio. Pero, la seguridad ha traspasado las fronteras de Windows y llega a todos los rincones. En esta ocasión vamos a hablar de la inminente versión de Microsoft Defender Application Guard para Office. Esta se encuentra disponible de manera preliminar para Windows 10 20H2. Esta es la nueva versión de Windows 10 que llegará a finales de este año.

Durante los últimos han probado múltiples nuevas características en Windows 10 20H1. Se puede tener acceso a Windows 10 20H2 a través de canales normales, incluidos Windows Update, Windows Server Update Services (WSUS) y Azure Marketplace. Si deseáis probar en un entorno de laboratorio o prueba de concepto, también puede descargar el archivo .iso que se encuentra aquí.

¿Que es Microsoft Defender Application Guard?

El interés en Microsoft Defender Application Guard comienza tras las implementaciones el año pasado. Varos grandes clientes de Microsoft sufrieron diferentes tipos de ataques. A raíz de esto, Microsoft Defender Application Guard está diseñado y diseñado para prevenir de forma proactiva varios tipos de ataques. Cuando Microsoft amplió Microsoft Defender Application Guard para Office, disminuyó aún más la reducción general de la superficie de ataque, al tiempo que aumentaba la productividad de los empleados. Antes de entrar en las características de Microsoft Defender Application Guard para Office, vamos a repasar una breve introducción a Microsoft Defender Application Guard si uno no está familiarizado.

Requisitos previos para Microsoft Defender Application Guard

- Se requiere un equipo de 64 bits con un mínimo de 4 núcleos (procesadores lógicos) para la seguridad basada en hipervisor y virtualización (VBS). Para obtener más información acerca de Hyper-V, consulta Hyper-V en Windows Server 2016/2019 o Introducción a Hyper-V en Windows 10. Para obtener más información acerca de los hipervisores, consulte Especificaciones del hipervisor.

- Extensiones de virtualización de CPU: tablas de páginas extendidas, también denominadas Traducción de direcciones de segundo nivel (SLAT) y una de las siguientes extensiones de virtualización para VBS: VT-x (Intel) o AMD-V

- Mínimo 8 GB de RAM

- 5 GB de espacio libre, disco de estado sólido (SSD) recomendado para el espacio en disco duro

Requisitos de software

- Sistema operativo – Windows 10 Enterprise Edition, versión 1709 o superior

- Windows 10 Professional, versión 1803 o superior

- Professional para estaciones de trabajo, versión 1803 o superior

- Education versión 1803 o superior

- Edición de Windows 10 Education, versión 1903 o superior

- Navegador: cualquier variante de Microsoft Edge e Internet Explorer

Descripción general de Microsoft Defender Application Guard

Microsoft Defender Application Guard es un aislamiento de hardware que aprovecha un contenedor habilitado para Hyper-V. El contenedor utiliza una máquina virtual (VM) ligera que es resistente a los ataques del kernel y se ejecuta en un kernel independiente del host. Hay dos tipos de modos: Modo de administración empresarial y Modo autónomo.

En el modo de administración empresarial, el administrador define sitios de confianza a través de GPO, Microsoft Intune, Microsoft Endpoint Configuration Manager o la solución de administración de dispositivos móviles actual. Los sitios que no son de confianza se inician en el contenedor aislado de Hyper-V, lo que proporciona al usuario una sesión de exploración libre malintencionada.

Más allá del dispositivo

Microsoft Defender Application Guard se creó para tener como destino los siguientes tipos de sistemas:

- Escritorios y portátiles empresariales : Unidos a un dominio y administrados por su organización.

- Traiga su propio dispositivo: los equipos portátiles de propiedad personal no están unidos a un dominio, pero los administra su organización a través de herramientas, como Microsoft Intune.

- Dispositivos personales: los equipos de escritorio o portátiles móviles de propiedad personal no están unidos ni administrados por una organización. El usuario es un administrador en el dispositivo y utiliza una red personal inalámbrica de gran ancho de banda mientras está en casa o una red pública comparable mientras está fuera.

En el modo independiente, los usuarios pueden utilizar sesiones de exploración aisladas por hardware sin ninguna configuración de directiva de administrador o administración. En este modo, debe instalar Microsoft Defender Application Guard y, a continuación, el usuario debe iniciar manualmente Microsoft Defender Application Guard mientras explora sitios de confianza o que no son de confianza. Normalmente no recomiendo el modo independiente a los clientes, ya que permite al usuario decidir si desea usar una sesión de Microsoft Defender Application Guard o no usar. A continuación, el usuario puede permitir cualquier acción (buena o mala) que podría resultar en un comportamiento malintencionado.

Como funciona Application Guard

Si un empleado va a un sitio que no es de confianza, Microsoft Edge abre el sitio en un contenedor aislado habilitado para Hyper-V, que es independiente del sistema operativo host. Este aislamiento de contenedor significa que si el sitio que no es de confianza resulta ser malintencionado, el equipo host está protegido y el atacante no puede salir del contenedor ni obtener acceso a la máquina local. El contenedor se deja en ejecución y hasta que se cierra la sesión o se reinicia el contenedor se está ejecutando en segundo plano.

Por ejemplo, este enfoque hace que el contenedor aislado sea anónimo, por lo que un atacante no puede obtener las credenciales empresariales de su empleado u otra información confidencial. Las capacidades también se han ampliado para Application Guard para Google Chrome y Mozilla Firefox con extensiones del lado del navegador a partir de esta publicación para los usuarios que eligieron otros navegadores.

Microsoft Defender Application Guard para Office

Como se indicó anteriormente, varios archivos, ataques de phishing y contenido malicioso de Internet representan una amenaza para los usuarios. Varios otros vectores de ataque, que incluyen ubicaciones potencialmente inseguras, pueden contener virus, gusanos u otros tipos de malware que pueden dañar su equipo y / o datos confidenciales. Microsoft Defender Application Guard interviene y nos ofrece una segunda barrera para protegerse contra estos ataques. Microsoft Office abrirá archivos desde ubicaciones potencialmente inseguras en Microsoft Defender Application Guard, un contenedor seguro, que se aísla del dispositivo a través de la virtualización basada en hardware. Cuando Microsoft Office abre archivos en Microsoft Defender Application Guard, un usuario puede leer, editar, imprimir y guardar los archivos de forma segura sin tener que volver a abrir archivos fuera del contenedor.

A continuación se muestran los requisitos previos para Microsoft Defender Application Guard para Office:

Requisitos mínimos de hardware

- CPU: 64 bits, 4 núcleos (físicos o virtuales), extensiones de virtualización (Intel VT-x O AMD-V), Core i5 equivalente o superior recomendado

- Memoria física: 8 GB de RAM

- Disco duro: 10 GB de espacio libre en la unidad del sistema (se recomienda SSD)

Requisitos mínimos de software

- Windows 10: Edición de Windows 10 Enterprise, compilación de cliente versión 2004 (20H1) compilación 19041

- Office: Office Beta Channel Build versión 2008 16.0.13212 o posterior

- Paquete de actualización: actualizaciones de seguridad mensuales acumulativas de Windows 10 KB4566782

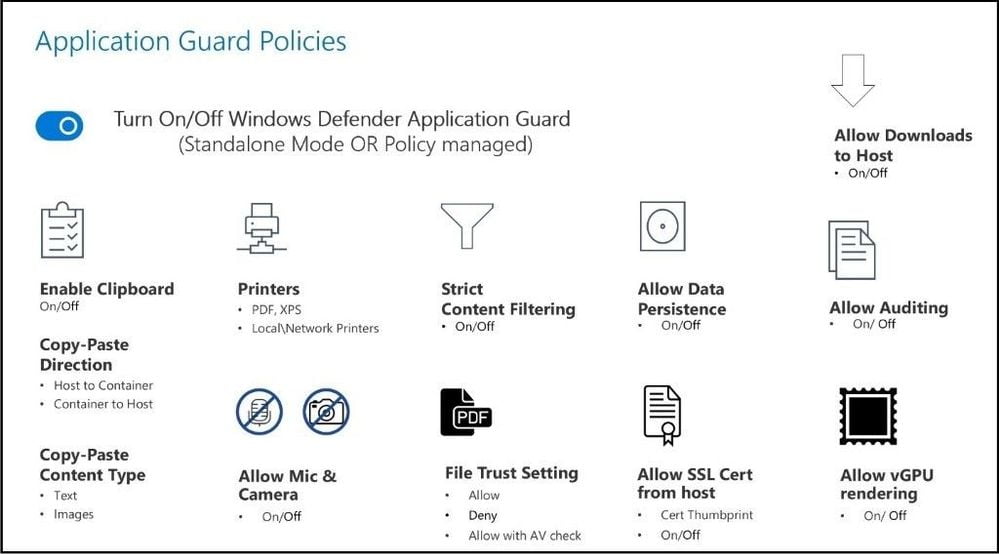

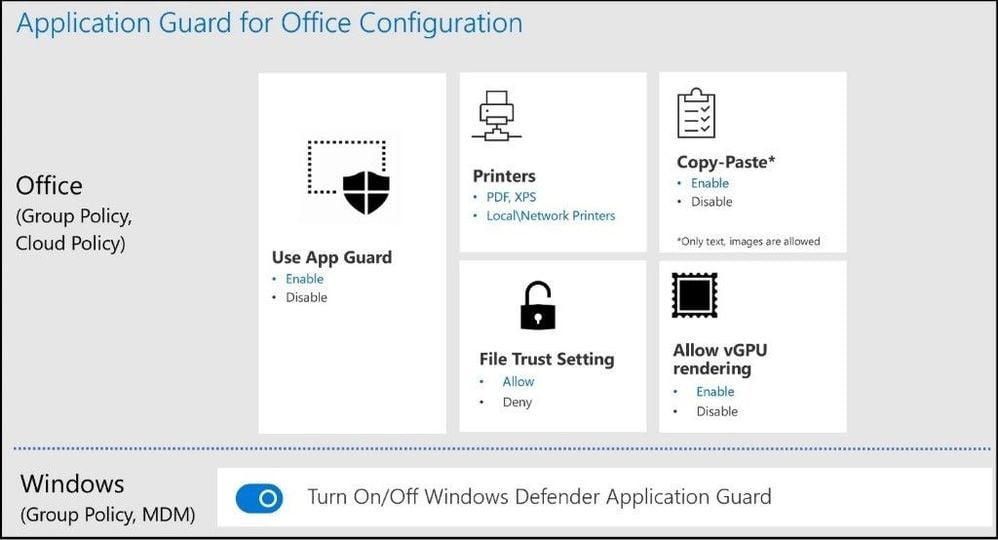

La configuración de Microsoft Defender Application Guard para Office tiene controles adicionales que puede establecer como se muestra a continuación. Los archivos de Office compatibles incluyen Excel para Microsoft 365, Word para Microsoft 365 y PowerPoint para Microsoft 365.

Los archivos que están abiertos actualmente en la vista protegida se abrirán en Microsoft Defender Application Guard. Estos incluyen:

- Archivos procedentes de Internet: hace referencia a los archivos que se descargan de dominios que no forman parte de la intranet local o de un dominio de sitios de confianza en el dispositivo.

- Documentos que se encuentran en ubicaciones potencialmente inseguras: se refiere a las carpetas del equipo o la red que se consideran no seguras, como la carpeta de Internet temporal u otras carpetas asignadas por el administrador.

- Adjuntos de Outlook: los archivos adjuntos en el correo electrónico pueden provenir de fuentes desconocidas o poco fiables, como alguien fuera de su organización. A veces, los archivos adjuntos malintencionados pueden parecer provenir de remitentes de confianza o cuentas comprometidas de remitentes de confianza. Confirme siempre con el remitente si recibe un archivo adjunto inesperado o sospechoso por correo electrónico.

Con esto, no solo nuestros equipos están seguros. Todo archivo de Office que abramos no podrá acceder a nuestro equipo. Esto nos confiere una capa de seguridad adicional para evitar amenazas que puedan intentar aprovechar vulnerabilidades de Office.

Nos entusiasma el impacto que puede tener esto en la seguridad de los equipos. Esto supone una capa de seguridad adicional de lo más potente que nos garantiza que nuestro equipo sea más inaccesible.